校园网认证wifi无线上网认证系统方案包括:802.1x准入认证、Portal准入认证、WLAN准入认证。

方案说明

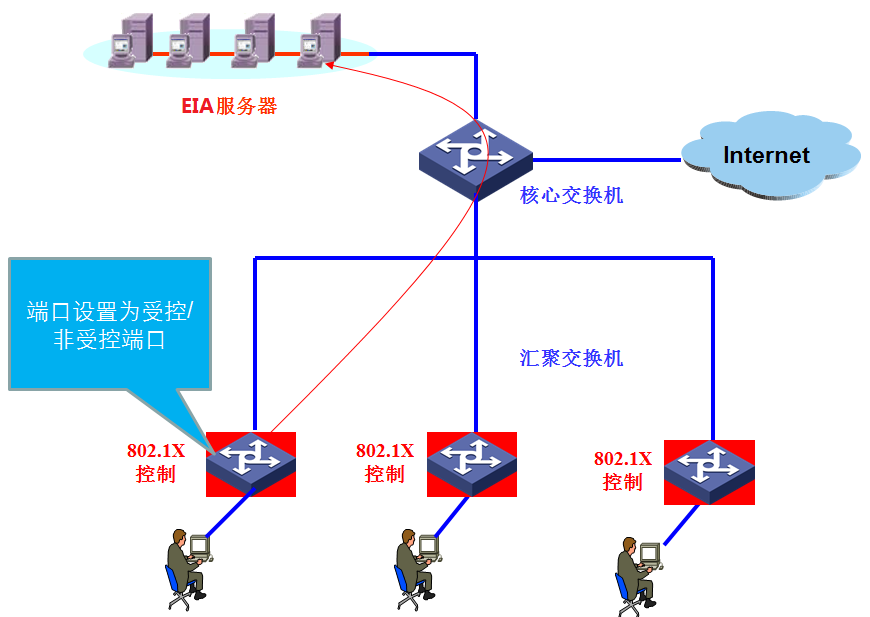

用户终端需要安装客户端(若操作系统支持也可以不安装客户端),在上网前首先进行802.1x认证,否则将不能接入网络。

802.1x认证要求用户名密码信息准确,并且满足管理员设置的接入条件(接入的时间、地点等)和绑定检查信息(终端的IP、MAC等),才能被授予相应的网络权限。

802.1x准入认证

802.1x将接入层设备作为准入认证的控制点,对试图接入网络的用户终端进行身份认证,防止非法用户和终端接入网络,降低各种安全威胁在校园扩散的风险。

802.1x方案优缺点

优点:因为在接入层做准入认证,对于网络准入的控制最严格,保证在未通过认证的情况下,终端无法访问任何未被授权的网络,最大程度保障了整个网络的准入安全。

缺点:需要在每一台接入设备上配置认证,部署实施工作量巨大,尤其对于分支结构较多、组网复杂的场景,实施难度很大,且难以维护。

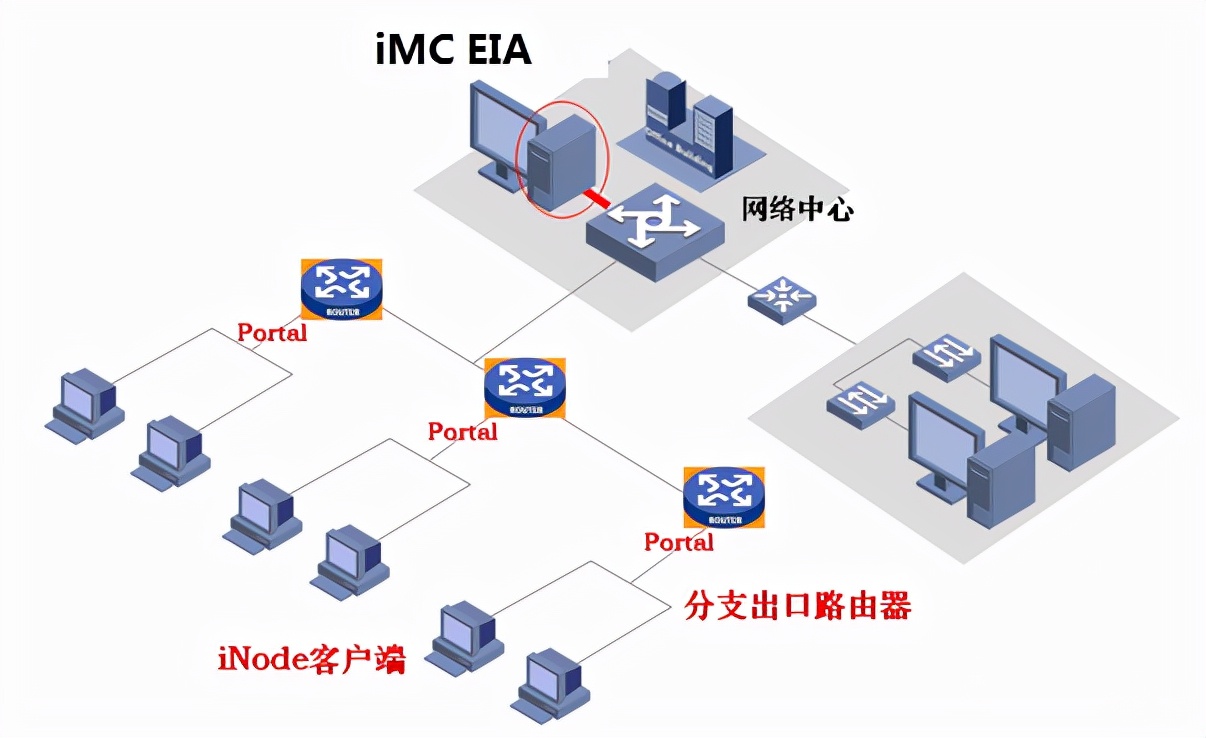

Portal准入认证

Portal一般将汇聚层及以上设备作为安全准入控制点,实施EIA解决方案,这样可简化EIA解决方案的应用部署。尤其是在对用户原有企业网络进行改造,实施EIA解决方案时,可以将原有汇聚层设备替换为支持EIA解决方案的汇聚层设备,或者通过简单旁挂的方式,实现EIA解决方案的应用部署。

这种组网结构中,将Portal认证设备部署在园区网汇聚层或者分支机构出口位置,EIA认证服务器部署在总部核心位置,用户的每一次接入认证请求都需要发送到总部的EIA上进行身份验证,只有验证通过的用户才允许接入到总网络中,可以有效阻止来自分支机构的安全威胁。

方案说明

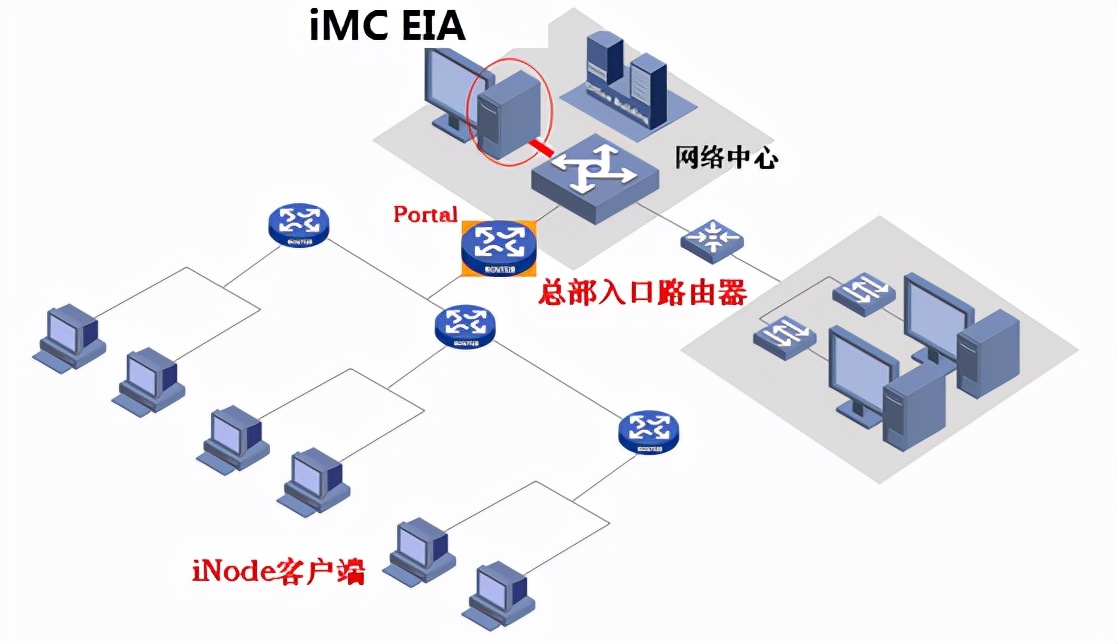

将Portal认证设备部署在园区网核心或者总入口,这种部署方式只能控制分支机构的用户访问总部网络的情况,分支机构内部互访无法进行认证准入控制。

部署最简单,工作量小,可以直接将总部入口路由器换成支持Portal协议的认证设备,或者在入口路由器旁挂Portal设备,简单部署即可实现Portal准入认证。

比较适用于流量集中转发的场景,如果是本地转发的情况,由于控制点太高,无法对本地流量做认证准入控制。

Portal方案优缺点

优点:Portal设备一般部署位置较高(如汇聚层或核心层),部署更简单方便。同时,Portal可不依赖于客户端,通过网页即可以实现简单认证,易用性更好。最后,Portal扩展性好,可以扩展为微信认证、短信认证和二维码认证,适用于内网、访客、营销等多种场景,应用更广泛。

缺点:Portal控制点位置较高,对接入层设备的控制力度不足,Portal是私有协议,都会自己的实现方式,通用性不够,设备混合使用的场景下会有难以适配的问题,需要通过旁挂Portal网关的方式解决。

WLAN准入认证

无线局域网的安全问题主要体现在访问控制和数据传输两个层面。在访问控制层面上,非授权或者非安全的客户一旦接入网络后,将会直接面对校园的核心服务器,威胁校园的核心业务,因此能对无线接入用户进行身份识别、安全检查和网络授权的访问控制系统必不可少。在无线网络中,结合使用EIA解决方案,可以有效的满足园区网的无线安全准入的需求。

组网特点介绍

物理组网方式与802.1x接入方式相同。

FIT AP与无线控制器之间的连接可以使用二层连接,也可以使用三层连接。

用户接入时需要首先通过客户端认证接入无线网络,然后进行Portal接入。或者直接连接802.1x的SSID,安全接入无线网络。

在组网中,用户IP地址不发生变化的情况下,可以在AP之间漫游。

基于用户身份的控制信息在AC上下发。